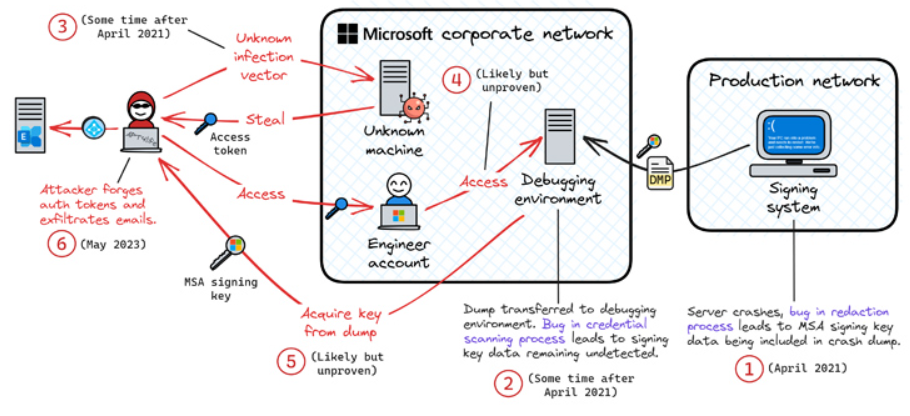

Microsoft Çarşamba günü, Storm-0558 olarak bilinen Çin merkezli bir tehdit aktörünün, bir mühendisin kurumsal hesabını tehlikeye atarak belirteçleri taklit etmek ve Outlook’a erişmek için etkin olmayan tüketici imzalama anahtarını elde ettiğini açıkladı.

Bu sayede saldırgan, tüketici imzalama sisteminin çökmesiyle ilgili bilgileri içeren bir hata ayıklama ortamına erişebildi ve anahtarı çalabildi. Sistem çökmesi Nisan 2021’de gerçekleşti.

Microsoft Güvenlik Yanıt Merkezi (MSRC) ölüm sonrası raporunda “Nisan 2021’de gerçekleşen bir tüketici imzalama sistemi çökmesi, çöken sürecin anlık görüntüsüyle (‘çökme dökümü’) sonuçlandı” dedi.

“Hassas bilgileri redakte eden çökme dökümleri, imzalama anahtarını içermemelidir. Bu durumda, bir yarış koşulu anahtarın çökme dökümünde bulunmasına izin vermiştir. Anahtar materyalin kilitlenme dökümündeki varlığı sistemlerimiz tarafından tespit edilmedi.”

Windows üreticisi, çökme dökümünün internete bağlı kurumsal ağdaki bir hata ayıklama ortamına taşındığını ve Storm-0558’in mühendisin kurumsal hesabına sızdıktan sonra anahtarı buradan aldığından şüphelenildiğini söyledi.

Microsoft, günlük saklama politikaları nedeniyle sızma işlemine ilişkin somut kanıtlar sunan günlüklere sahip olmadığını belirttiğinden, tehdit aktörü tarafından benimsenen mekanizmanın tam olarak bu olup olmadığı şu anda bilinmemektedir.

Microsoft’un raporunda ayrıca spear-phishing ve token çalan kötü amaçlı yazılımların kullanıldığına işaret edilmekle birlikte, mühendisin hesabının ilk etapta nasıl ihlal edildiği, başka kurumsal hesapların ele geçirilip geçirilmediği ve tehlikeden ne zaman haberdar olunduğu konusunda ayrıntılı bilgi verilmemiştir.

Wiz güvenlik araştırmacısı Amitai Cohen, “Rapor, çökme dökümünün hata ayıklama ortamına ne zaman aktarıldığını veya mühendisin hesabının ne zaman ele geçirildiğini açıkça belirtmiyor; yalnızca bu olayların her birinin Nisan 2021’den sonra gerçekleştiğini belirtiyor” dedi.

“Her ikisinin de zaman çizelgesinde mümkün olan en erken noktada gerçekleştiğini varsayarsak – diyelim ki Mayıs 2021 – bu, tehdit aktörünün Haziran 2023’te keşfedilmeden önce iki yıldan fazla bir süredir imza anahtarına sahip olabileceği anlamına gelir.”

Ancak Microsoft, Temmuz 2023’te “bu tehdit aktörünün en azından Ağustos 2021’den bu yana Microsoft hesaplarına karşı OAuth uygulamaları, token hırsızlığı ve token tekrar oynatmaya ilgi gösterdiğini” belirterek, potansiyel olarak faaliyetin yaklaşık iki yıldır devam ediyor olabileceğini öne sürdü.

Bununla birlikte, son gelişme, imzalama anahtarının “yüksek derecede teknik beceri ve operasyonel güvenliğe” sahip yetenekli bir aktörün eline geçmesiyle sonuçlanan bir dizi basamaklı güvenlik aksaklığı hakkında fikir vermektedir.

Storm-0558, tüketici imzalama anahtarını kullanarak Outlook Web Access (OWA) ve Outlook.com’a yetkisiz erişim elde eden ve yaklaşık 25 kuruluşun ihlaliyle bağlantılı olan bir bilgisayar korsanlığı grubuna Microsoft tarafından verilen takma addır.

Sıfır gün sorunu, Azure AD belirteçlerini imzalamak için anahtara güvenilmesine izin veren bir doğrulama hatasından sorumlu tutuldu. Kanıtlar, kötü niyetli siber faaliyetin Haziran 2023’te tespit edilmeden bir ay önce başladığını göstermektedir.

Bu da “posta sisteminin tüketici anahtarıyla imzalanmış bir güvenlik belirteci kullanarak kurumsal e-posta talebini kabul etmesi” nedeniyle mümkün olmuştur. “Sorun” o zamandan beri Microsoft tarafından düzeltildi.

Bulut güvenlik firması Wiz daha sonra Temmuz ayında, ele geçirilen Microsoft tüketici imzalama anahtarının diğer bulut hizmetlerine yaygın erişim sağlamış olabileceğini ortaya çıkardı.

Ancak Microsoft, e-posta gelen kutuları dışındaki uygulamalara yetkisiz erişime dair ek bir kanıt bulamadığını söyledi. Ayrıca, bu özelliğin Purview Audit (Premium) lisansına sahip müşterilerle sınırlı olduğu ve böylece adli tıp verilerinin başkalarıyla kısıtlandığı yönündeki eleştirilerin ardından güvenlik günlüğüne erişimi genişletti.

bunu için bir güncelleme yayınladı