Ağ Sızma Testi kontrol listesi, Açık bağlantı noktalarını keşfederek, canlı sistemlerde ve hizmetlerde sorun gidererek ve sistem başlıklarını yakalayarak ağ duruşundaki güvenlik açıklarını belirler.

Pen-test, yöneticinin kullanılmayan portları, ek hizmetleri kapatmasına, banner’ları gizlemesine veya özelleştirmesine, hizmetlerde sorun gidermesine ve güvenlik duvarı kurallarını kalibre etmesine yardımcı olur.

Herhangi bir güvenlik açığı olmadığını garanti etmek için her şekilde test etmelisiniz.

Etik hackleme veya beyaz şapkalı hackleme olarak da bilinen ağ sızma testi, bir bilgisayar ağı altyapısının güvenliğini değerlendiren sistematik bir süreçtir.

Bir ağ sızma testinin amacı, kötü niyetli aktörlerin potansiyel olarak yararlanabileceği ağın savunmasındaki güvenlik açıklarını ve zayıflıkları belirlemektir.

Bazı ünlü ağ tarayıcılarını kullanarak adım adım Ağ sızma testini nasıl gerçekleştirdiğimizi görelim.

1.Ev Sahibi Keşfi

Footprinting, hedef sistem hakkında bilgi toplayan ilk ve en önemli aşamadır.

DNS ayak izi, hedef etki alanına çözümlenen (A, MX, NS, SRV, PTR, SOA ve CNAME) gibi DNS kayıtlarının numaralandırılmasına yardımcı olur.

- A – A kaydı, gbhackers.com gibi alan adını barındırma sunucusunun IP adresine yönlendirmek için kullanılır.

- MX – E-posta alışverişinden sorumlu kayıtlar.

- NS – NS kayıtları, alan adından sorumlu DNS sunucularını tanımlamak içindir.

- SRV – Belirli sunucularda barındırılan hizmeti ayırt etmek için kayıtlar.

- PTR – Ters DNS araması, IP yardımıyla onunla ilişkili alan adlarını alabilirsiniz.

- SOA – Kayıt başlangıcı, DNS sistemindeki DNS Bölgesi ve diğer DNS kayıtları hakkındaki bilgilerden başka bir şey değildir.

- CNAME – Cname kaydı, bir alan adını başka bir alan adıyla eşleştirir.

Advanced IP scanner, NMAP, HPING3 gibi ağ tarama araçlarını kullanarak hedef ağdaki canlı ana bilgisayarları ve erişilebilir ana bilgisayarları tespit edebiliriz.

Ping&Ping Sweep:

root@kali:~# nmap -sn 192.168.169.128

root@kali:~# nmap -sn 192.168.169.128-20 To ScanRange of IP

root@kali:~# nmap -sn 192.168.169.* Wildcard

root@kali:~# nmap -sn 192.168.169.128/24 Entire Subnet

Whois Bilgileri

Whois bilgilerini ve bir web sitesinin ad sunucusunu elde etmek için

root@kali:~# whois testdomain.com

- http://whois.domaintools.com/

- https://whois.icann.org/en

Traceroute

Paketlerdeki rota yolunu ve transit gecikmeyi gösteren Ağ Diyagonastik aracı

root@kali:~# traceroute google.com

Çevrimiçi Araçlar

- http://www.monitis.com/traceroute/

- http://ping.eu/traceroute/

2. Port Scanning

Nmap, Hping3, Netscan araçları ve Network monitor gibi araçları kullanarak port taraması gerçekleştirin. Bu araçlar, hedef ağdaki bir sunucuyu veya ana bilgisayarı açık bağlantı noktaları için araştırmamıza yardımcı olur.

Açık portlar, saldırganların kötü niyetli arka kapı uygulamalarına girmesi ve yüklemesi için bir geçittir.

root@kali:~# nmap -open gbhackers.com Tüm açık portları bulmak için

root@kali:~# nmap -p 80 192.168.169.128 Belirli Bağlantı Noktası

root@kali:~# nmap -p 80-200 192.168.169.128 Port aralığı

root@kali:~# nmap -p “*” 192.168.169.128 Tüm bağlantı noktalarını taramak için

Çevrimiçi Araçlar

- http://www.yougetsignal.com/

- https://pentest-tools.com/information-gathering/find-subdomains-of-domain

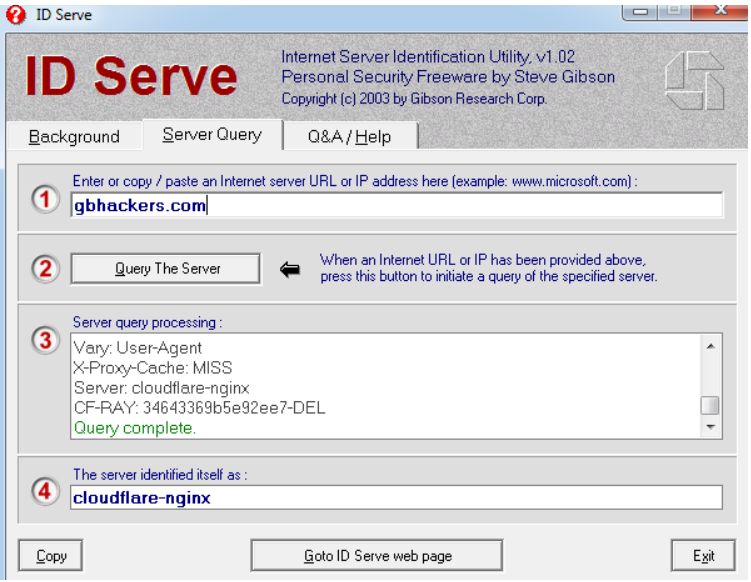

3.Banner Yakalama/OS Parmak İzi Alma

Telnet, IDServe ve NMAP gibi banner Grabbing/OS fingerprinting gerçekleştirerek hedef hostun işletim sistemini ve işletim sistemini belirler.

Hedefin sürümünü ve işletim sistemini öğrendikten sonra, güvenlik açıklarını bulmanız ve bunlardan yararlanmanız gerekir. İşbirliği kazanmaya çalışın

root@kali:~# nmap -A 192.168.169.128

root@kali:~# nmap -v -A 192.168.169.128 yüksek verbosity seviyesi ile

IDserve, Banner Yakalama için bir başka iyi araçtır.

Çevrimiçi Araçlar

- https://www.netcraft.com/

- https://w3dt.net/tools/httprecon

- https://www.shodan.io/

4.Güvenlik Açıklarını Tarayın

GIFLanguard, Nessus, Ratina CS, SAINT kullanarak Güvenlik Açıklarını kullanarak ağı tarayın.

Bu araçlar hedef ve işletim sistemlerindeki güvenlik açıklarını bulmamıza yardımcı olur. Bu adımlarla, hedef ağ sistemindeki boşlukları bulabilirsiniz

GFILanguard

Bir güvenlik danışmanı olarak hareket eder ve yama yönetimi güvenlik açığı değerlendirmesi ve ağ denetimi hizmetleri sunar.

Nessus

Nessus, yazılımdaki hataları arayan ve bir yazılım ürününün güvenliğini ihlal etmenin belirli bir yolunu bulan bir güvenlik açığı tarayıcı aracıdır.

- Veri toplama.

- Ana bilgisayar tanımlama.

- Port taraması.

- Eklenti seçimi.

- Verilerin raporlanması.

- Ağ Diyagramları Çizin

Ağdaki hedef ana bilgisayara giden mantıksal bağlantı yolunu anlamanıza yardımcı olan kuruluş hakkında bir ağ diyagramı çizin.

Ağ diyagramı LANmanager, LANstate, Friendly pinger ve Network View tarafından çizilebilir.

6.Vekaletnameleri Hazırlayın

Proxy’ler iki ağ cihazı arasında bir aracı görevi görür. Bir proxy yerel ağı dışarıdan erişime karşı koruyabilir.

Proxy sunucuları ile web taramasını anonimleştirebilir ve reklamlar ve diğerleri gibi istenmeyen içeriği filtreleyebiliriz.

Proxifier, SSL Proxy, Proxy Finder..etc gibi proxy’ler yakalanmaktan saklanmak için kullanılır.

7.Tüm Bulguları Belgeleyin

Son ve çok önemli adım, sızma testinden elde edilen tüm bulguları belgelemektir.

Bu belge ağınızdaki potansiyel güvenlik açıklarını bulmanıza yardımcı olacaktır. Zafiyetleri belirledikten sonra, buna göre karşı önlemler planlayabilirsiniz.

Kurallar ve Kapsam Çalışma Sayfasını buradan indirebilirsiniz: Kurallar ve Kapsam sayfası

Bu nedenle sızma testi, ağınızı değer ve finans açısından ciddi kayıplara neden olabilecek gerçek bir soruna girmeden önce değerlendirmenize yardımcı olur.

Ağ Pentestingi için Kullanılan Önemli Araçlar

Frameworks

Kali Linux, Backtrack5 R3, Security Onion

Reconnaisance

Smartwhois, MxToolbox, CentralOps, dnsstuff, nslookup, DIG, netcra

Discovery

Angry IP scanner, Colasoft ping tool, nmap, Maltego, NetResident,LanSurveyor, OpManager

Port Scanning

Nmap, Megaping, Hping3, Netscan tools pro, Advanced port scannerService Fingerprinting Xprobe, nmap, zenmap

Enumeration

Superscan, Netbios enumerator, Snmpcheck, onesixtyone, Jxplorer, Hyena,DumpSec, WinFingerprint, Ps Tools, NsAuditor, Enum4Linux, nslookup, Netscan

Scanning

Nessus, GFI Languard, Retina,SAINT, Nexpose

Password Cracking

Ncrack, Cain & Abel, LC5, Ophcrack, pwdump7, fgdump, John The Ripper,Rainbow Crack

Sniffing

Wireshark, Ettercap, Capsa Network Analyzer

MiTM Attacks

Cain & Abel, Ettercap

Exploitation

Metasploit, Core Impact

Bunlar, Ağ sızma Testi ile konsantre olmanız gereken En önemli kontrol listesidir.